Hace un par de días realicé una compra desastrosa por Internet.

Introduje los datos de mi tarjeta sparring (tarjeta de prepago para compras on line). Recibí el doble factor de autenticación por SMS. Rellené el campo correspondiente en el portal seguro... Y el vendedor rechazó el pedido por un problema con la actualización del carrito de la compra.

Vuelvo a iniciar el proceso, pero me pregunto: ¿no me habrán cobrado ya? En efecto, al consultar el saldo de la tarjeta, compruebo que se ha realizado el cargo. Mensaje al portal de atención al cliente. Respuesta automática de apertura de incidencia.

Hoy recibo un mail comunicando un problema con una transacción sospechosa con tarjeta y un enlace para solicitar la cancelación.

¿Están ambos hechos relacionados?

El correo electrónico origen no tiene ninguna referencia a BBVA, si bien es cierto que ha entrado en la carpeta de entrada.

Received: from 10.200.77.175

by atlas210.free.mail.ir2.yahoo.com with HTTP; Tue, 15 Dec 2020 14:00:08 +0000

Return-Path: <securejvnboxbhoyamtdoljc@inc.com>

Received: from 217.72.192.75 (EHLO mout.kundenserver.de)

by 10.200.77.175 with SMTPs; Tue, 15 Dec 2020 14:00:08 +0000

X-Originating-Ip: [217.72.192.75]

Received-SPF: softfail (domain of transitioninginc.com does not designate 217.72.192.75 as permitted sender)

Authentication-Results: atlas210.free.mail.ir2.yahoo.com;

dkim=unknown;

spf=softfail smtp.mailfrom=inc.com;

dmarc=unknown header.from=inc.com;

Estudiemos un poco el mensaje original:

Como podemos apreciar la IP no es española, el servidor de correo es inc.com.

A priori no parece un dominio sospechoso. De hecho dkim=uknown

demuestra que cifra parte de su correos. Es posible que por ese motivo

se haya librado de caer en el abismo de la carpeta de Spam. Incluso

puede que el servidor de correo haya sido vulnerado o esté siendo

utilizado para fines delictivos sin conocimiento del administrador.

Llevando la dirección a Any, no se acreditan amenazas, aunque si actividad sospechosa. De momento todo muy aséptico. El enlace del correo nos dirige a una página de autenticación, clavada a la de BBVA, salvo que solo funciona la ventana de logueo...

...Introduzco un DNI y clave fake y me pide un móvil para mandar un SMS. Aquí, me invento un número y se supone que me manda un código por SMS. Me planteo si la estafa pasará del phishing al smishing. ¿Y dónde quedan guardadas las credenciales?

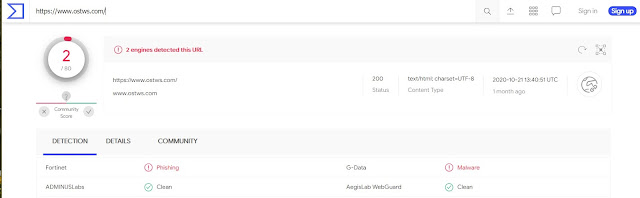

Investigando el dominio para saber si es de los malos o ha sido asaltado, se comprueba en VT que solo dos antivirus lo consideran peligroso. Estos tíos son bastante profesionales.

Accedo a la web de una respetable industria

belga. Es fácil que los dueños del dominio desconozcan que parte de su

servidor está destinado a la delincuencia. ¿Y cómo se habrán enquistado

allí los malos?

El servidor tiene abierto el puerto 3306, con una base de datos MySQL no demasiado actualizada. Es posible que por allí haya llegado la infiltración.

De hecho, versiones similares presentan un rosario de vulnerabilidades, algunas de severidad media.

¿Por qué les han elegido

los malos? Seguramente habrán detectado la vulnerabilidad en un escaneo

automatizado y la habrán explotado para almacenar allí las credenciales

robadas.

Descargando el fichero Pcap de Any se podría investigar con Whireshark o similar si la base de

credenciales robadas "llama a casa" para ser utilizadas lo antes

posible.

Proceso que ya llevamos a cabo en nuestro estudio del archi troyano bancario Lokibot.

Comentarios

Publicar un comentario