Análisis de Malware 6. Cazadores de malware II

Análisis de Malware 6. Cazadores de malware y II

Estaba buscando en San Google la última versión actualizada del desensamblador más utilizado.

Por oscuros misterios del algoritmo PageRange, en las primeras posiciones me apareció un portal de descargas de software libre que no parecía nada sospechoso.

En lugar de buscar la web oficial, me conformé y descargué el ejecutable. Avast no encontró nada pero Malwarebytes cantó La marsellesa.

Me quedo un tanto ojiplático y me fijo en que el nombre del programa va seguido de una serie de números.

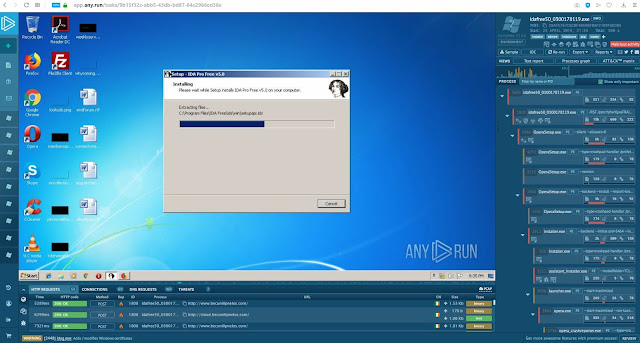

¡Ya te tengo canalla! Muevo el fichero al pendrive de los bichos y lo hago luchar en la palestra de Any.

En la ventana de Windows la instalación parece normal.

Any se merecen unas cuantas entradas pero en esta me quiero centrar en el análisis estático que ya hemos realizado con el viejuno PE View y el más completo PE Browser.

Si nos fijamos en el panel lateral derecho, vemos procesos anidados ejecutándose, y, en ellos, una pestaña PE, para visualizar las ya conocidas características del formato windows Packet Executable.

Abriendo, por ejemplo, el proceso padre accedemos a una serie de pestañas, preñadas de información interesante.

Podemos acceder a los ficheros creados y cerrados, claves de registro y una miriáda de datos de interés, explotables por profesionales con conocimientos, y que a nosotros nos pueden ayudar en nuestro aprendizaje progresivo.

Entre las informaciones que rastreábamos en busca de posibles intenciones maliciosas, en nuestros visores PE; Any nos muestra tambien las funciones importadas por el malware. En este caso en la ubicua librería kernel32.dll.

La función DeleteCriticalSection induce a pensar que nuestro bicho es un auténtico Miura.

No me consta si el portal de descargas es el que une (bindea) el software con los troyanos o si ha recibido un ataque externo.

Moraleja: Descarguemos

de las webs oficiales y comprobemos los hashes cuando sea posible, con

cualquier calculador como HashCalc o similar...

...Salvo que nos calcemos el taparrabos y el hacha de combate, curtido por

el humo de cien batallas, y salgamos de cacería de malware. 💪 (Aquí

música heroica)

Comentarios

Publicar un comentario