Mates Aplicadas 5. Ashes to hashes.

Ashes to

hashes*. Criptología.

¿Qué

significa DM5TU2S? ¿Por qué Stanley Kubrick llamó en "2001" a su

súper ordenador inteligente (y homicida) HAL 9000? ¿Es cierto que un grupo de

matemáticos ingleses venció a la Armada nazi y consiguió adelantar el final de

la II Guerra Mundial?

Como

dijo Jack el destripador, vayamos por partes. Todas las respuestas tienen algo

en común, la Criptografía, o, siendo más precisos, la Criptología.

Imaginemos

un código secreto que transponga las consonantes por la letra siguiente, y las

vocales por su número de orden. A=1, E=2, I=3…

Por

tanto DM5TU2S significa CLUSTER.

Si

aplicamos un código en que cada letra sea sustituida por la anterior, HAL se

transforma en IBM. Ya sabemos lo que opinaba Kubrick sobre el gigante azul.

Alan

Turing y el equipo de matemáticos y criptoanalistas de Bletchley Park,

consiguieron crackear los códigos de

la indescifrable máquina nazi ENIGMA, mediante el uso de

"ordenadores" electromecánicos, denominados Bombas.

La

Criptología implica el uso de herramientas y algoritmos matemáticos como:

—Aritmética

modular.

—Algoritmo

de Euclides.

—Teorema

de Bézout.

—Números

primos y coprimos.

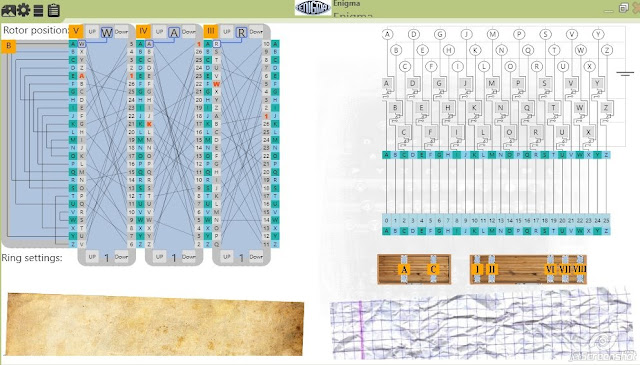

Fig.

3.1. La maquina nazi ENIGMA era similar a una máquina de escribir, con unos

rotores y un cableado eléctrico, que cambiaba cada letra tecleada por una letra

cifrada.

—Congruencia

modular.

—Función

Phi de Euler.

—Cuerpos

numéricos.

—Exponenciación

modular.

—Geometría

sobre cuerpos finitos.

—Plano

afín y proyectivo.

—Curvas

elípticas…

Muchos

de estos temas son para especialistas, pero la naturaleza de los números

primos, la factorización numérica y polinómica, las funciones e incluso la

aritmética modular del reloj son cosas que nuestros alumnos manejan

habitualmente. Tampoco tendrán ningún problema para entender el Código César,

Atbash y los códigos clásicos más conocidos.

Fig.

3.2. El complejo sistema de conexiones cableadas de ENIGMA.

Existen

interesantes actividades para realizar en clase, como pequeños talleres de

criptografía, coloreado de mapas (aplicación del teorema de los cuatro colores)

y demostraciones sencillas del uso de las claves públicas y privadas. No

obstante, este tema disfruta de muy buenos recursos on line. Entre nuestros

favoritos se encuentran http://www.intypedia.com/ y http://www.cryptool-online.org/.

Este

campo se suele dividir en varios apartados: métodos de cifra clásicos, códigos,

criptoanálisis y métodos de cifra modernos.

—¡Profe!

¿Y para qué sirven las Mates?

—¿A

tí te gusta usar el móvil y el ordenador?

—Claro,

a todo el mundo le gusta eso.

—Desde

que introduces la clave, miras tus mensajes de Whatsapp y los contestas; todo

ese proceso existe gracias a las Mates.

—¡Yo

no las veo por ningún lado!

—La

gestión de claves es una parte de las Mates, los protocolos de comunicaciones y

los programas informáticos utilizan el sistema binario y el álgebra de Boole,

la información viaja por radio que es un fenómeno descrito mediante funciones

matemáticas. La mayor virtud de las Mates es hacernos creer que son inútiles.

—¡Ah,

vale profe! Esta tarde a lo mejor hasta hago los deberes.

—¡Yo

siempre he confiado en ti!

Dust

to dust. Ashes to hashes. Una metáfora del enorme trabajo transparente que la

Criptografía realiza para nosotros.

*Una función criptográfica hash es un algoritmo matemático que transforma cualquier bloque de datos en una nueva serie de caracteres, con una longitud fija; con objeto de conseguir un identificador único del bloque de datos original.

*Una función criptográfica hash es un algoritmo matemático que transforma cualquier bloque de datos en una nueva serie de caracteres, con una longitud fija; con objeto de conseguir un identificador único del bloque de datos original.

Comentarios

Publicar un comentario