Malwie, un troyano educativo.

¿Verdad que no podrías evitar hacer doble clic en este icono?

Pero comencemos desde el origen del proyecto.

Vimos en posts anteriores como los programadores escribían sus comandos en un lenguaje de alto nivel. Mediante compiladores se llegaba, por ejemplo, al formato Windows PE; que era lo que nosotros encontrábamos al realizar el análisis.

Con visores PE, podíamos descubrir muchas características y, quizás, llegar a intuir la naturaleza maliciosa del ejecutable.

PE Browser o IDA desensamblaban el binario y nos mostraban un código muy alejado del lenguaje original, pero ya interpretable por especialistas. Hasta aquí el conocido análisis estático.

Para realizar el análisis dinámico podíamos ejecutar paso a paso con un debbuger, Como OllyDbg, o ejecutar dentro de una Sandbox de escritorio u online para monitorizar su comportamiento.

¿Y si en esta ocasión hacemos el proceso como los malos y vamos viendo el resultado?

He elegido para programar a Malwie el Visual Basic Script de Windows. El VBS es un lenguaje muy utilizado en décadas anteriores por parte de administradores Win y forma parte fundamental de ASP (Active Server Pages), hoy en retroceso.

Es muy fácil encontrar en la red pequeños programas en VBS capaces de abrir el lector de DVD o leer un poema en viva voz, interactuar con el CMD, mostrar ventanas emergentes y cuadros de diálogo...

Las primeras líneas de Malwie son muy comprensibles:

MsgBox "Hola, soy MALWIE" & vbCrlf & "Hoy es: "& Date & vbCrlf & "Hora: " & Time,266304

MsgBox "He tomado el control de tu ordenador. Si continuas se abrirá la calculadora"

Set objShell = CreateObject("Wscript.Shell")

objShell.Run "calc.exe"

MsgBox "He tomado el control de tu ordenador. Si continuas se abrirá la calculadora"

Set objShell = CreateObject("Wscript.Shell")

objShell.Run "calc.exe"

....

A diferencia de los troyanos habituales, que buscan el anonimato total, Malwie está deseoso de mostrar su poder con cuadros de diálogo chulescos al estillo de Annabelle Ramson.

Guardar archivos VBS (tambien los BAT) es sumamente fácil. Se copia el texto del programa en un editor de texto y se guarda con extensión .vbs.

El archivo ya se puede ejecutar, pero el programa es visible. Mediante un programa conversor de VBS a EXE conseguiremos el binario ejecutable.

En el conversor podemos intentar empaquetarlo u ocultar la consola en la ejecución, aunque esto será interpretado como un peligro por el análisis heurístico de muchos anti virus.

Dejando las opciones por defecto, mis AV permiten la conversión.

En este momento dispongo de una muestra vírica que no me obliga a desactivar el AV para moverlo o ejecutarlo.

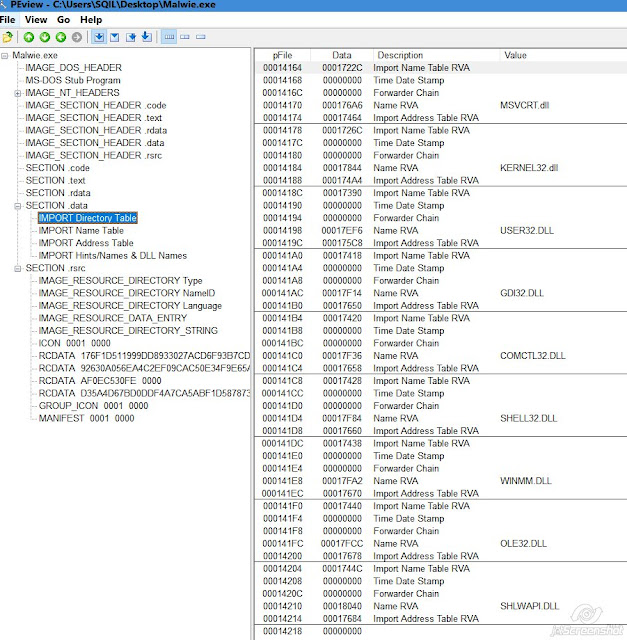

Podemos visualizar las cabeceras en un visor PE:

Al ser un programa bastante complejo, vemos que importa numerosas librerías y funciones.

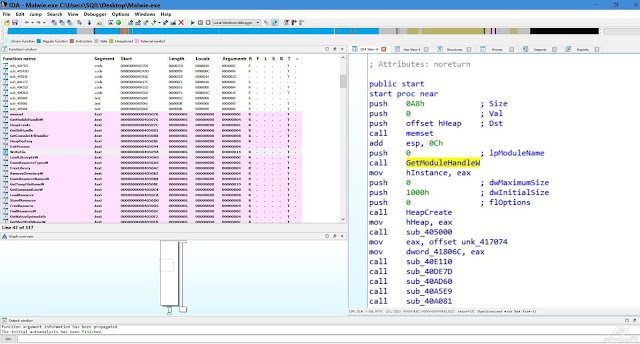

En la progresión de análisis estático podríamos visualizar el ensamblador con IDA.

Y podríamos continuar el análisis dinámico con un debbuger y una sandbox. Completaríamos así el ciclo del malware, desde su creación a su ingeniería inversa.

Por si alguien duda de la "malignidad" de nuestro adorable Malwie, podemos ver que es detectado por la tercera parte de los antivirus; no precisamente los más usados a nivel doméstico.

Recordemos que no le hemos intentado comprimir ni ofuscar ni cifrar ni bindear.

Malwie dando el callo dentro de una Sandbox

La mayor parte de las empresas tienen su página web y sus servidores de correo externalizados. Se podría pensar que esto reduce en gran medida la superficie de ataque desde el exterior.

Pensad que un Malwie, abierto en un solo equipo de una Intranet, por ejemplo mediante spear phishing por correo electrónico; puede comprometer toda la red interna.

Guardar archivos VBS (tambien los BAT) es sumamente fácil. Se copia el texto del programa en un editor de texto y se guarda con extensión .vbs.

El archivo ya se puede ejecutar, pero el programa es visible. Mediante un programa conversor de VBS a EXE conseguiremos el binario ejecutable.

En el conversor podemos intentar empaquetarlo u ocultar la consola en la ejecución, aunque esto será interpretado como un peligro por el análisis heurístico de muchos anti virus.

Dejando las opciones por defecto, mis AV permiten la conversión.

En este momento dispongo de una muestra vírica que no me obliga a desactivar el AV para moverlo o ejecutarlo.

Podemos visualizar las cabeceras en un visor PE:

Al ser un programa bastante complejo, vemos que importa numerosas librerías y funciones.

En la progresión de análisis estático podríamos visualizar el ensamblador con IDA.

Y podríamos continuar el análisis dinámico con un debbuger y una sandbox. Completaríamos así el ciclo del malware, desde su creación a su ingeniería inversa.

Por si alguien duda de la "malignidad" de nuestro adorable Malwie, podemos ver que es detectado por la tercera parte de los antivirus; no precisamente los más usados a nivel doméstico.

Recordemos que no le hemos intentado comprimir ni ofuscar ni cifrar ni bindear.

Malwie dando el callo dentro de una Sandbox

La mayor parte de las empresas tienen su página web y sus servidores de correo externalizados. Se podría pensar que esto reduce en gran medida la superficie de ataque desde el exterior.

Pensad que un Malwie, abierto en un solo equipo de una Intranet, por ejemplo mediante spear phishing por correo electrónico; puede comprometer toda la red interna.

Comentarios

Publicar un comentario